Pola Serangan Sinkronisasi Token

Dalam kasus serangan sinkronisasi token, penyerang dapat melakukan transaksi transfer dari rekening milik nasabah yang sah ke tujuan rekening yang dikehendakinya. Ini berarti penyerang dapat mengakses layanan internet banking dan bertindak seolah-olah sebagai nasabah yang sah. Bagaimana ini bisa terjadi? Untuk ini, penyerang harus mencuri seluruh faktor otentikasi pengguna, yaitu username, password dan token-OTP.

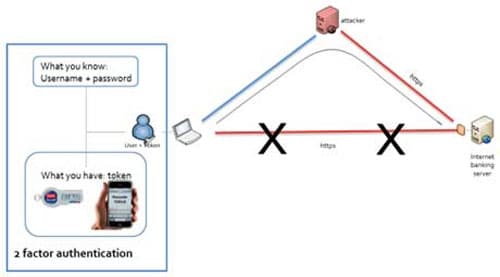

Dalam protokol internet banking, otentikasi terhadap pengguna dilakukan setelah koneksi HTTPS terbentuk. Karena protokol HTTPS ini mengenkripsi data yang dipertukarkan antara PC pengguna dan server internet banking, maka penyerang tidak dapat mencuri username, password ataupun token-OTP dengan cara melakukan intercept terhadap komunikasi data yang sedang berlangsung.

Namun demikian, penyerang masih mungkin mencuri username, password ataupun token-OTP (selanjutnya kita sebut credential) dengan cara seperti menanamkan malware-keylogger ke PC pengguna. Keylogger ini akan mengintip dan merekam pengetikan credential dan kemudian mengirimkannya kepada penyerang. Keylogger ini berjalan di PC pengguna yang tidak terlindung oleh protokol HTTPS.

Atau cara shoulder sniffing, yaitu mengintip secara visual (atau menggunakan kamera) pengetikan credential yang dilakukan oleh pengguna, juga mencegah terbentuknya protokol HTTPS dan dengan demikian penyerang dapat mencuri credential pengguna dengan melakukan intercept terhadap paket data yang dikirimkan oleh PC pengguna.

Sekali penyerang berhasil mencuri username dan password, maka ia dapat menggunakannya kapanpun untuk melakukan login ke halaman internet banking sepanjang pengguna tidak mengubah username dan password tersebut. Kasus token-OTP sangat berbeda. Token-OTP ini hanya berlaku untuk satu transaksi saja, sehingga penyerang tidak dapat menggunakannya untuk mengeksekusi transaksi yang lain. Token-OTP yang valid adalah token-OTP yang dibangkitkan at-the-moment oleh pengguna dengan menggunakan device token pada saat pengguna melakukan transaksi (atau yang dikirimkan at the moment juga pada saat transaksi berlangsung).

Konsekuensinya adalah, untuk dapat melakukan transaksi atas nama pengguna yang sah, penyerang harus memiliki kendali terhadap token-device yang dipegang oleh pengguna yang sah. Teknik serangan yang memungkinkan hal tersebut terjadi adalah tipe serangan man-in-the-middle-attack (MITM). Dalam teknik ini, penyerang harus dapat melakukan intercept, modifikasi, membuat pesan baru, dan juga me-replay pesan.

Karena protokol HTTPS dirancang untuk menangkal serangan MITM, maka penyerang harus melancarkan serangan MITM sebelum protokol HTTPS antara PC-pengguna dan server internet banking terlaksana. Gambar 3 memperlihatkan apa yang dilakukan oleh penyerang yaitu mencegah berjalannya protokol HTTPS dan kemudian melakukan MITM.

Seperti yang sudah dijelaskan di bagian sebelumnya, serangan sinkronisasi token ini tidak mematahkan mekanisme keamanan internet banking, namun ia hanya mencegah mekanisme tersebut bekerja sejak dari awal. Prinsipnya adalah, penyerang sejak awal akan membelokkan (redirect) paket data dari PC pengguna untuk berkoneksi dengan server/PC penyerang dan bukan berkoneksi dengan server internet banking. Setelah itu, penyerang akan melanjutkan dengan serangan MITM. Pembelokan paket data ini dapat dilakukan dengan berbagai cara, di antaranya adalah: 1. Menanamkan tool di dalam proxy server Ini dapat dilakukan jika koneksi internet harus melalui proxi server. Penyerang akan menggunakan proxy server sebagai sarana untuk melakukan MITM. Tool yang tertanam dalam proxy server akan bertindak sebagai man-in-the-middle. 2. Menyerang DNS server (DNS Poisoning) Serangan ini akan me-redirect permintaan koneksi ke alamat web internet banking yang valid ke arah server/PC penyerang.Serangan ini dapat dilakukan terhadap DNS server di lingkungan perusahaan. Serangan mungkin juga dilakukan terhadap DNS server yang dijalankan oleh ISP. Selanjutnya, server penyerang akan berfungsi sebagai man-in-the-middle. 3. Memodifikasi perangkat user (PC, smartphone, tablet). Penyerang akan mengubah file system tertentu dalam perangkat pengguna untuk me-redirect alamat web internet banking valid yang diketikkan oleh user ke server attacker. Serangan jenis ini dapat dieksekusi dengan dua cara; (a) mengakses perangkat pengguna secara fisik dan kemudian memodifikasi perangkat tersebut, dan (b) menggunakan virus untuk memodifikasi perangkat pengguna. Selanjutnya, server penyerang akan berfungsi sebagai man-in-the-middle.

Setelah berhasil menempatkan dirinya di antara PC pengguna dan server internet banking (sebagai man-in-the-middle), penyerang selanjutnya akan melakukan prosedur transaksi internet banking atas nama pengguna dengan cara memintausername, password dan token-OTP kepada pengguna ketika diperlukan.

Penyerang berinteraksi dengan pengguna melalui tampilan halaman web internet banking palsu yang dibuat sedemikian rupa, sehingga pengguna tidak menyadari bahwa koneksi layanan internet banking yang dia lakukan sedang diintervensi oleh penyerang. Gambar 4 menunjukkan bagaimana penyerang dapat melakukan langkah-langkah transaksi normal atas nama pengguna yang sah dengan menggunakan credential milik pengguna. Berikut ini adalah langkah-langkah yang dilakukan oleh penyerang:

1.Penyerang mencegah protokol HTTPS berjalan dan kemudian melakukan MITM. 2. Berikutnya, penyerang mencuri username dan password dengan cara meminta pengguna untuk memasukkan keduanya ke halaman login internet banking palsu yang dibuat semirip mungkin dengan halaman yang asli. 3. Berbekal username dan password ini, penyerang melakukan login ke halaman internet banking. 4. Penyerang terus berinteraksi dengan pengguna dengan teknik social engineering sedemikian rupa sehingga pengguna tidak menyadari bahwa ia sebenarnya sedang berkomunikasi dengan penyerang, bukan dengan server internet banking. 5. Melalui interaksi ini, penyerang kemudian melakukan transaksi ilegal atas nama pengguna. Untuk otentikasi token, penyerang dapat meminta token-OTP kepada pengguna dengan menampilkan halaman palsu untuk me-request atau melakukan challenge-and-response token-OTP. Dalam kasus serangan baru-baru ini, penyerang menggunakan pop-up window sinkronisasi token untuk meminta token-OTP dari pengguna.

Dr. Budi Sulistyo CISA adalah Security Expert dari Lembaga Riset Telematika Sharing Vision, Bandung.